vom SONNTAG, 26. JUNI 2011

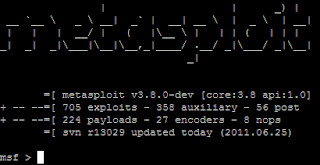

Metasploit ist wohl das bekannteste Framework für Penetration Testing! Es eignet sich ebenfalls für die Entwicklung von Exploit Modulen, aber auch im IDS Signaturen zu erzeugen. Heute stellt es 705 Sicherheitslücken (vulnerability) zur Verfügung, welche ausgenutzt werden können (exploit). 224 payloads also das was der Exploit nach erfolgreichem Test ausführen soll z.B. eine Reverse Back Shell, neuen User anlegen etc.

ACHTUNG: Die Tools sind nicht im Sinne von §202 c StGB zu benutzen.

Insbesondere die Einführung des neuen § 202 c StGB

“Vorbereiten des Ausspähens und Abfangens von Daten” (so genannter “Hackerparagraph”) wird aus allen Richtungen heftig kritisiert.

Sicherheitsexperten kritisieren, dass durch die dann unter Strafe gestellten Vorbereitungshandlungen, wie beispielsweise die Herstellung so genannter “Hacker-Tools”, die notwendige Arbeit von Sicherheitsberatern, Testern, Professoren, Entwicklern und Admins kriminalisiert wird.

Am besten ihr benutzt “Backtrack 5” und macht euch eine Shell auf und gibt msfconsole ein. Es gibt allerdings auch eine Metasploit 3 Version für Windows “Metasploit Console”.

Das in Ruby geschriebene Programm ist wohl eins der größten die jemals mit Ruby geschrieben wurden, es werden beim Programmstart 1000sende Module geladen, daher dauert es ein wenig.

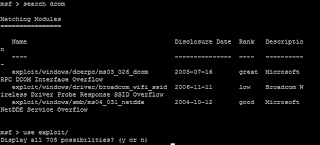

Um sich im Metasploit Framework zurecht zu finden benutzt man den simplen Befehl “search Phrase” z.B. wenn ihr eine VM mit Windows XP SP1 installiert habt könnt ihr nach “search dcom” suchen es erscheint der gewünschte Exploit “windows/dceprpc/ms03_026_dcom” – Microsoft RPC DCOM Interface Overflow.

nun kommen wir zu dem Befehl “show info” dieser zeigt Details zu der Lücke an, so kann entnommen werden wie der Exploit konfiguriert werden muss.

Es gibt noch einen weiteren Befehl der recht interessante Informationen enthält. “info” in die Metasploit Console eintragen und man erhält wieder die Optionen und sieht ebenfalls, was die Standard Werte sind, welcher Payload verwendet wird. Und eine kurze Zusammenfassung welche Systeme betroffen sind.

Und noch ein Paar Quellenangaben z.B. den Link zu Security Focus einer der besten und größten IT-Security Seiten, auf dieser können z.B. Exploit Codes gefunden werden, welche hier in Metasploit eingebaut wurden.

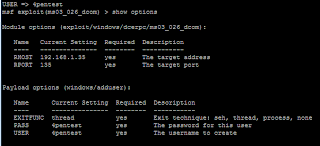

Als nächstes müssen aber noch den Pentest konfigurieren und zwar sehen wir im Screenshot ja die Parameter z.B. RHOST -> SET RHOST 192.168.1.35 als nächstes den payload konfigurieren dafür verwenden wir SET PAYLOAD windows/adduser rufen wir erneuert “show options” auf so erhalten wir neue Werte für den payload und zwar USER und PASS diese würden beide auf Metasploit stehen. mit SET USER / PASS 4pentest können diese Optionen verändert werden.

Als letzten Schritt führen wir den befehl “Exploit” aus. Und sehen das es geklappt hat! Allerdings ist dieses Beispiel auf die heutige Zeit sinnlos zu übertragen dieser Exploit wurde mit den Windows XP Service Pack 3 behoben. Früher gab es ja sogar RPC DCOM Scanner womit IP’s durchsucht werden konnten wo dieser Pentest zum erfolg geführt hätte.