Hallo liebe Bludau Media Blog Leser ,

die meisten von euch werden noch nie Ihre DNS Einstellungen geändert haben…

Öffentliche DNS können für einen schnelleren Aufbau zum Webserver sorgen als Beispiel gibt es von Google 8.8.8.8 und von Cloudflare 1.1.1.1 (schnellster DNS – alter Benchmark).

Cloudflare hilft Firefox Build-in DNS im speziellen DNS over HTTPS (DoH) anzubieten.

Mittels DNS-over-HTTPS werden DNS-Spoofing / DNS-Hijacking / Cache Poisoning und Men-in-the-Middle (MITM) – Angriffe unterbunden.

Eine Umstellung auf diese technik ist absolut empfehlenswert aus IT Security Sicht, gerade auch bei öffentlichen WLAN Hotspots.

Die nötige Konfigurationsänderung ist sehr einfach zu bewerkstelligen, mit allen aktuellen Firefox Versionen.

Dafür ruft Ihr im Browser “about:preferences” auf und scrollt auf der Einstellungsseite ganz zum Ende

Dort klicken Sie auf “Einstellungen”.

Sie setzen den Haken wie in dem Screenshot zu sehen bei “DNS über HTTPS aktivieren”. Wählen dort Standard verwenden “https://mozilla.cloudflare-dns.com/dns-query” aus. Wie bereits erwähnt ist Cloudflare der performanteste DNS Server derzeit und überbietet selbst den öffentlichen DNS Server von Google (8.8.8.8). DNS Server Änderungen können ebenfalls verwendet werden um sogenannte “Netzsperren” zu umgehen. Aber wenn Sie wie bei Vodafone (ehemals Kabel Deutschland) oder 1 & 1 sind sollten Sie in Erwägung ziehen Ihren DNS zu wechseln (Windows / Systemweit / Router / Browser). Es werden sicherlich Statistiken über die Anzahl der geblockten Inhalte angefertigt, außerdem läuft dort eine Software die aktiv Seiten aus dem Netz verschwinden lässt. Hintergrund die GEMA hat Vodafone dazu verdonnert diese Netzsperren umzusetzten.

Ich persönlich bin ein Anhänger von “Information wants to be free“.

Zitat: “”Information wants to be free” is an expression that means all people should be able to access information freely. It is often used by technology activists to criticize laws that limit transparency and general access to information.”

“The expression is often credited to Stewart Brand, who was recorded saying it at a hackers conference in 1984.“.

“According to this philosophy, hackers, crackers, and phreakers are liberators of information which is being held hostage by agents demanding money for its release.”

Wie gesagt darüber könnte ich nen eigenen Block Beitrag schreiben, es gibt keine deutsche Wikipedia dazu, diese Aussage “Information wants to be free” oder auch “Information should be free” gehört zu einen der alten Hacker-Weisheiten in der Amerikanischen Hacker-Szene.

Datenschutztechnisch lassen sich von allen Internet-Service-Providern Statistiken über die Nutzung eines jeden Kunden anfertigen (DNS-Access-Logfile) sowie über Städte, Regionen, bei Multi-Konzerenen sogar über Ländergrenzen hinweg. Es ist zu diesem Thema nicht viel bekannt, ob es wirklich ein Tracking von den Internet-Service-Providern (ISP) gibt. Die jetzige Verteidigungsministern hat vor einiger Zeit eine Debatte um das “Zugangserschwerungsgesetz” geführt, in Deutschland wäre es das sogenannte “BKA Stoppschild” geworden. Wurde ein Glück verhindert, lustig das es jetzt die GEMA schafft, mit 404-Seite existiert nicht. Also nutzt Tor-Browser und alle Sorgen sind weg, vergesst teilweise teure VPN’s.

Also schimpft nicht immer nur auf die GAFA (Google,Amazon,Facebook,Apple)!

Das hat sicherlich auch finanzielle und geostrategische Hintergründe, das diese Disskusionen in den Medien geführt werden.

Wer sich tiefergend mit DNS über HTTPS (DoH) befassen will kann z.B. Firefox komplett verbieten auf DoH zu verzichten.

“Mit folgende Werten könnte man TRR in Firefox unter “about:config” konfigurieren:

- Mit dem TRR-Mode kann man auswählen, wie DNS-over-HTTPS verwendet wird: network.trr.mode = 0 (Abgeschaltet aufgrund der Default Einstellung.)

network.trr.mode = 1 (Frage System DNS + TRR und verwende erstes Ergebnis.)

network.trr.mode = 2 (Verwende TRR und System DNS als Fallback.)

network.trr.mode = 3 (Verwende ausschließlich TRR nach dem Start.)

network.trr.mode = 4 (TRR parallel zum System DNS aber nicht verwenden.)

network.trr.mode = 5 (Abgeschaltet aufgrund der Auswahl des Nutzers. FF61+)“

Es emfielt sich TRR (Trusted Recursive Resolver– so heißt die DNS Technik wirklich) Modus manuell auf network.trr.mode = 3 zu setzen!

zu beachten bei trr.mode=3 ist folgendes:

>> “Damit das funktioniert, muss man unter network.trr-bootstrapAddress noch die IP-Adresse des DNS-Servers mit DoH-Support (146.185.167.43) eingetragen werden.”

>>”Set `network.trr.mode` to 2 to make DNS Over HTTPS the browser’s first choice but use regular DNS as a fallback (0 is “off by default”, 1 lets Firefox pick whichever is faster, 3 for TRR only mode, 5 to explicitly turn it off).

Unterstützt wird diese wenig bekannte Technik von Firefox 60+ und ebenso von Thunderbird 60+.

Weitere DNS über HTTPS Server aus dem Privacy Handbuch:

- “Für Mozilla stellt Cloudflare extra zwei separate DNS-over-HTTPS Server zu Verfügung, für die eine privacy-freundlichere Datenschutz Policy gilt: network.trr.uri = https://mozilla.cloudflare-dns.com/dns-query

network.trr.bootstrapAddress = 104.16.111.25 (1. Server als Bootstrap) network.trr.bootstrapAddress = 104.16.112.25 (2. Server als Bootstrap) (Für länger als 24h werden auf diesen DNS Servern nur akkumulierte DNS Statistiken gesammelt, aber die sind für ein US-Unternehmen auch interessant und Gold wert: “Welche Dienste im Internet im Internet sind für die breite Masse interessant? Welche Newcomer haben scheinbar Erfolg?”) - SecureDNS ist ein kostenfreies Projekt mit No-Logging-Policy: network.trr.uri = https://doh.securedns.eu/dns-query

network.trr.bootstrapAddress = 146.185.167.43 - Konfiguration für Quad9 DNS-over-HTTPS Server: network.trr.uri = https://dns.quad9.net/dns-query

network.trr.bootstrapAddress = 9.9.9.9 - Konfiguration für Standard Cloudflare DNS-over-HTTPS Server: network.trr.uri = https://cloudflare-dns.com/dns-query

network.trr.bootstrapAddress = 1.1.1.1 - Für Googles DNS-over-HTTPS Server gilt die Datensch(m)utz Policy von Google: network.trr.uri = https://dns.google.com/resolve

network.trr.bootstrapAddress = 216.58.214.110“

Über DNS über HTTPS (DoH) lassen sich auch Werbenetzwerke Filtern und blockieren:

Ein DNS-Server der das anbietet ist “https://ads-doh.securedns.eu/dns-query ” (ungetestet, brauche für meine Arbeit doch häufige mal Google Ads 😉 )

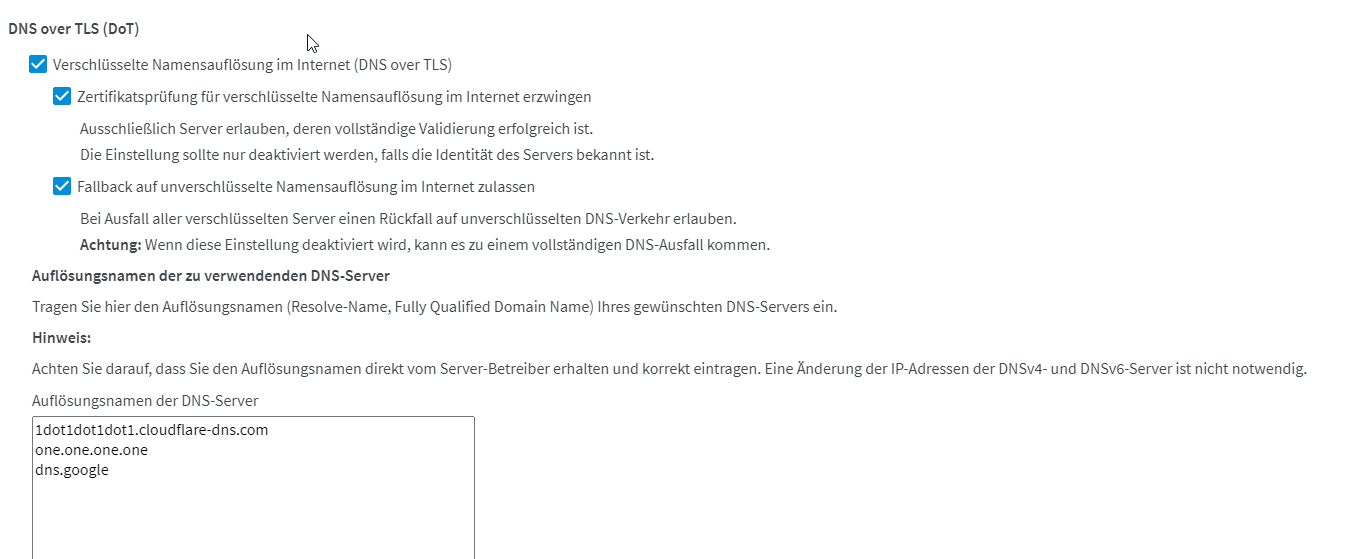

In Zukunft wird sich entscheiden ob DNS-over-HTTPS oder DNS-over-TLS und DNSCrypt gewinnen wird.

Schreibt den Jungs von Windows im Insider Hub das wir alle zumindest DNS-over-HTTPS systemweit von Windows 10 / Windows Server wünschen.

Das war es auch schon, bis morgen 😉